堡垒机和跳板机傻傻分不清?一文搞懂它们的区别,顺便聊聊JumpServer

最近在看到有粉丝朋友问堡垒机和跳板机到底有啥区别,说实话这个问题我之前也被问过销售好多次。每次解释完,过段时间又有人问,看来确实有必要写篇文章好好说说这事儿。

刚开始接触那会儿,对这两个概念也是一头雾水。第一份运维的时候也没有堡垒机和跳板机的概念,记得当时面试的时候,面试官问我知不知道跳板机,我直接回答说知道啊,就是那个可以跳的板子...现在想想真是尴尬到脚趾抠地。

先说说跳板机这个"老古董"

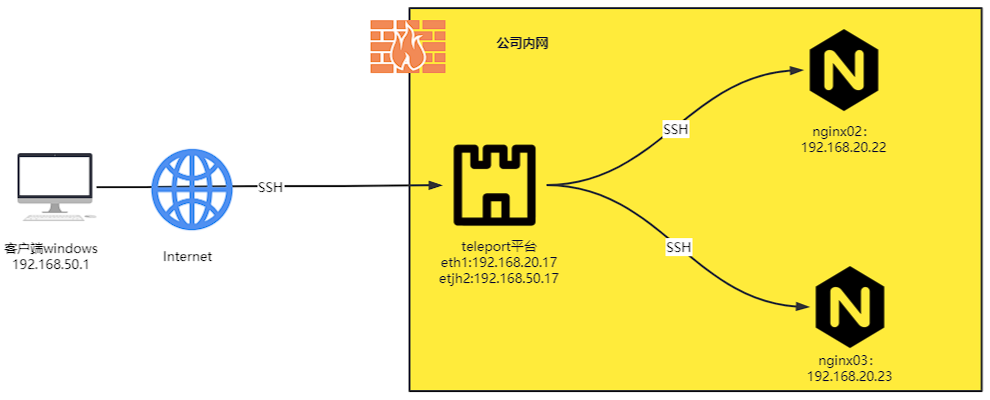

跳板机这个概念出现得比较早,大概在2000年左右就有了。当时网络安全意识刚刚兴起,大家发现直接从外网连接内网服务器风险太大,于是就想了个办法:在网络边界放一台服务器,所有人都先连到这台机器上,然后再从这台机器跳转到目标服务器。

这就像你要去一个高档小区找朋友,不能直接进去,得先在门卫室登记,然后门卫带你进去一样。跳板机就是那个"门卫室"。

我记得以前公司用的跳板机就是一台普通的Linux服务器,上面装了SSH服务,然后给每个运维人员分配一个账号。想要连接生产环境的服务器?先SSH到跳板机,然后再从跳板机SSH到目标服务器。

那时候的跳板机功能很简单:

- 提供一个中转的连接点

- 记录一些基本的登录日志

- 做简单的访问控制

但是问题也很明显。首先是管理麻烦,每次新来个同事都要手动创建账号,离职了还要记得删除。其次是审计能力弱,虽然能记录谁登录了,但具体执行了什么命令就不太好追踪了。

还有个更要命的问题,就是密码管理。那时候大家都是直接把服务器的root密码告诉运维人员,然后靠自觉性来管理。你想想,一个密码十几个人知道,出了问题根本查不出来是谁干的。

堡垒机的"华丽转身"

随着企业对安全要求越来越高,特别是各种合规要求出来之后,传统的跳板机就显得力不从心了。这时候堡垒机就应运而生了。

堡垒机其实可以理解为跳板机的"豪华升级版"。它不仅保留了跳板机的中转功能,还增加了大量的安全管控和审计功能。

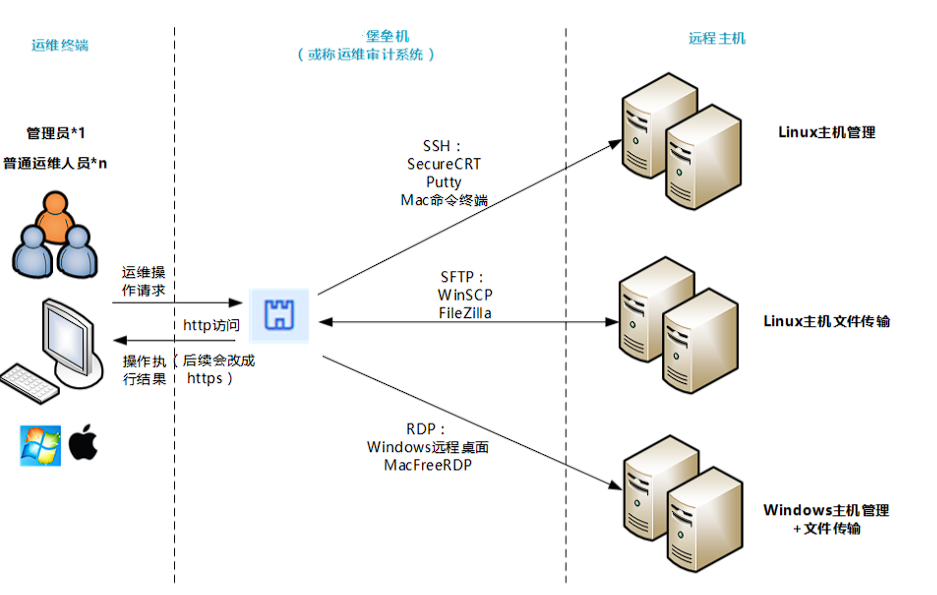

堡垒机的核心功能包括:

统一认证管理

不用再给每个人分配一堆服务器账号了,堡垒机可以集成LDAP、AD等认证系统,实现统一的身份管理。员工用自己的域账号就能登录堡垒机,然后根据权限访问不同的服务器。

细粒度的权限控制

可以精确控制谁能访问哪些服务器,什么时间能访问,能执行哪些命令。比如说开发人员只能访问测试环境,运维人员可以访问生产环境但不能执行删除操作等等。

完整的操作审计

这个功能真的很强大,不仅能记录谁什么时候登录了哪台服务器,还能记录执行的每一条命令,甚至可以录制整个操作过程的视频。

记得有一次生产环境出了问题,领导要求查是谁误删了某个重要文件。以前这种事情基本上就是"死无对证",但有了堡垒机之后,我们很快就通过审计日志找到了具体的操作记录,定位到了问题。

密码托管

堡垒机可以统一管理所有服务器的密码,用户不需要知道具体的服务器密码,通过堡垒机就能直接登录。而且可以定期自动更换密码,大大提高了安全性。

两者的本质区别

说了这么多,可能有人还是觉得堡垒机和跳板机差不多嘛,都是做中转的。但实际上它们的设计理念是完全不同的。

跳板机更像是一个"简单的门卫",主要职责就是控制进出,功能相对单一。而堡垒机则像是一个"智能安保系统",不仅要控制进出,还要全程监控、记录、分析。

从技术架构上来说,跳板机通常就是一台普通的服务器,配置简单,维护成本低。堡垒机则是一套完整的安全管控平台,包含了认证、授权、审计、监控等多个模块,技术复杂度要高得多。

从使用场景来看,跳板机适合小团队或者安全要求不高的环境。而堡垒机则更适合大型企业或者有严格合规要求的场景。

JumpServer:开源堡垒机的"明星产品"

说到堡垒机,就不得不提JumpServer了。这是国内做得比较好的一款开源堡垒机产品。

官网地址:https://www.jumpserver.org/

JumpServer是由飞致云团队开发的,最早的版本大概在2014年就发布了。我记得当时还是Python 2.7写的,现在已经升级到Python 3了,功能也越来越完善。

为什么选择JumpServer?

首先当然是因为它免费。商业堡垒机产品动辄几十万的价格,对于很多中小企业来说确实是个负担。JumpServer的社区版完全免费,基本功能都有,对于大部分场景来说已经够用了。

其次是部署简单。JumpServer提供了Docker镜像,基本上几条命令就能跑起来。我之前给一个创业公司部署JumpServer,从下载到配置完成,总共用了不到2个小时。

再就是功能比较全面。虽然是开源产品,但JumpServer的功能一点也不含糊,该有的都有:

- 支持SSH、RDP、VNC等多种协议

- 完整的RBAC权限模型

- 详细的审计日志和录像回放

- 资产管理和批量操作

- 支持多种认证方式

JumpServer的架构设计

JumpServer采用了分布式架构,主要包含几个组件:

Core是核心组件,负责用户管理、资产管理、权限控制等。这个组件是用Django开发的,界面做得还挺漂亮的。

Koko是SSH Server,负责处理SSH连接。当用户通过SSH连接JumpServer时,实际上是连接到Koko组件。

Guacamole是Web Terminal,可以在浏览器里直接操作服务器,不需要安装额外的客户端。这个功能对于一些网络环境受限的场景特别有用。

Lion是录像存储组件,负责存储操作录像。可以配置存储到本地或者云存储。

部署和配置的一些"坑"

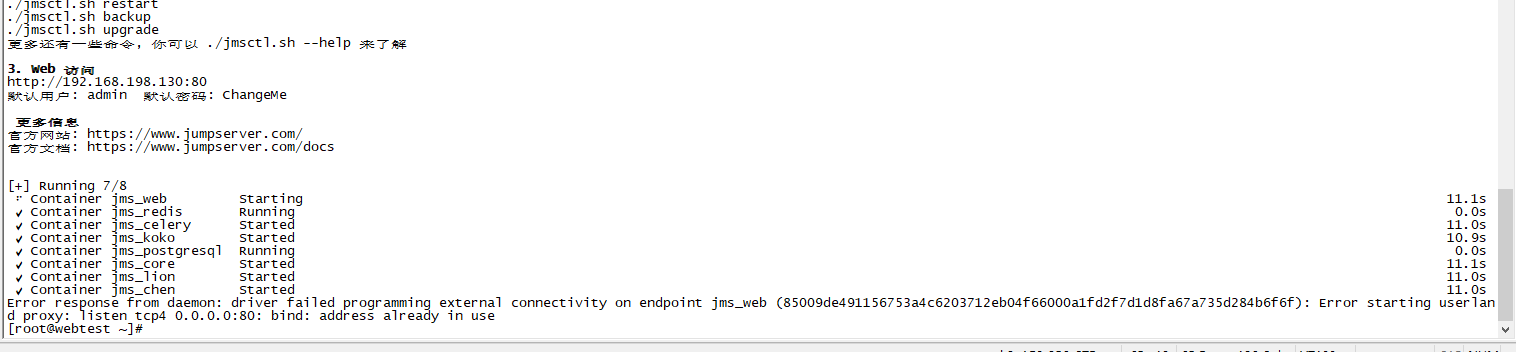

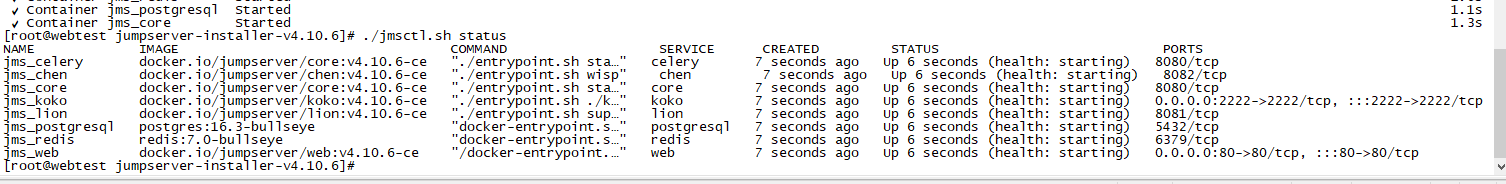

#在线安装命令,当然生产环境可以用离线安装的方式,我做实验就偷个懒

curl -sSL https://resource.fit2cloud.com/jumpserver/jumpserver/releases/latest/download/quick_start.sh | bash

这样就是安装完成了,我这边80端口被占用了。先把占用的程序关一下。

3. Web 访问

http://192.168.198.130:80

默认用户: admin 默认密码: ChangeMe

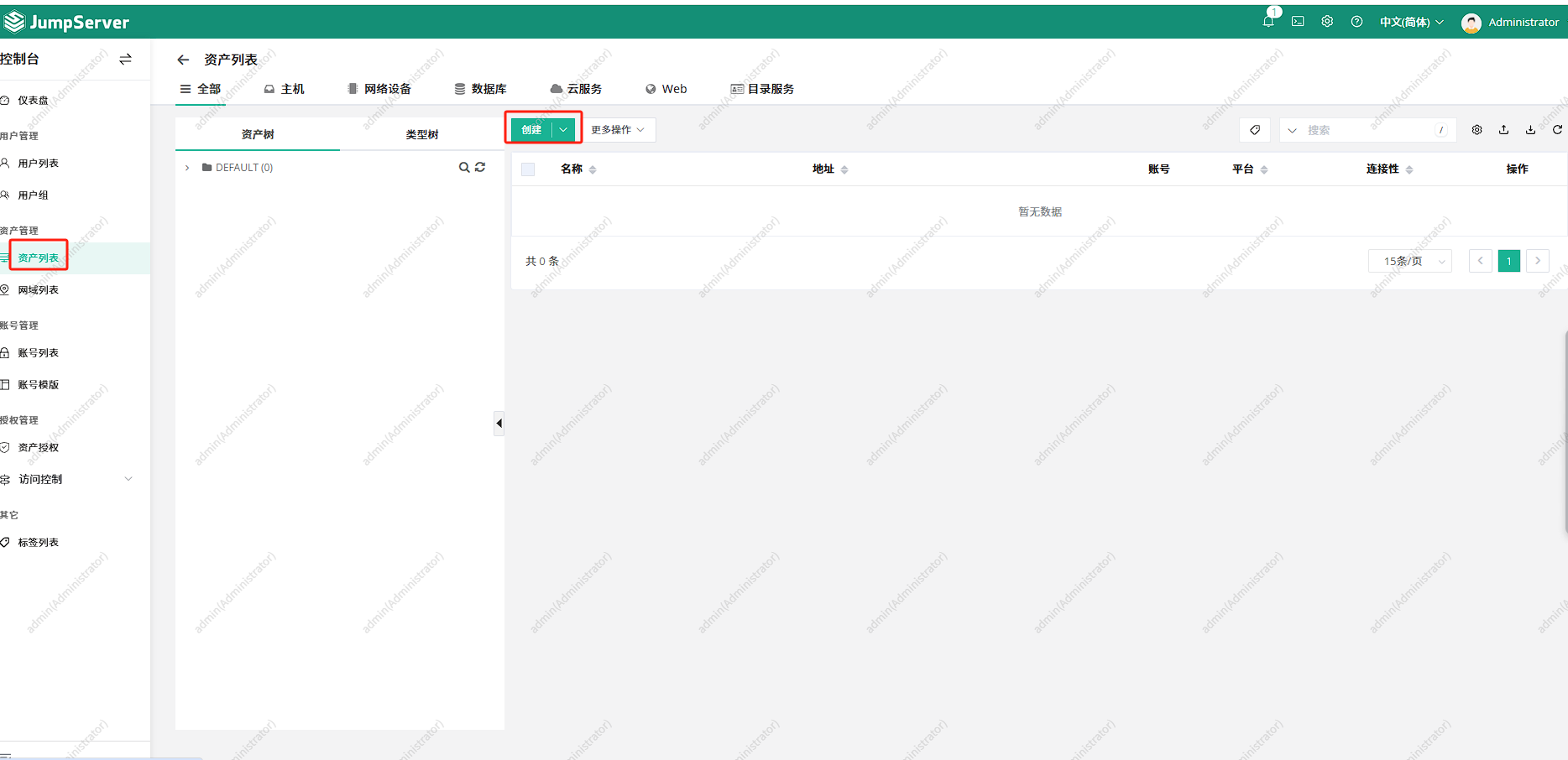

添加资产列表

剩下的我就不掩饰了,可以去官网看文档:

官方网站: https://www.jumpserver.com/

官方文档: https://www.jumpserver.com/docs

安全考虑

既然是安全产品,安全性当然是重中之重。

堡垒机本身的安全

堡垒机作为安全的"咽喉要道",自身的安全性非常重要。如果堡垒机被攻破了,那整个内网都可能沦陷。

所以堡垒机的操作系统要及时打补丁,应用程序要及时升级。访问堡垒机的网络要做好隔离,最好只允许特定的IP段访问。

密码策略

虽然堡垒机可以托管服务器密码,但是用户登录堡垒机的密码还是要管好。建议启用强密码策略,定期强制更换密码。

有条件的话,最好启用双因子认证。现在很多堡垒机都支持Google Authenticator、短信验证码等方式。

审计日志的保护

审计日志是重要的证据,一定要保护好。建议将日志存储到专门的日志服务器上,并且做好访问控制。

有些合规要求审计日志要保存几年,这就需要考虑长期存储的问题。可以考虑将历史日志归档到冷存储中。

写在最后

堡垒机和跳板机虽然都是做访问控制的,但设计理念和功能复杂度差别很大。跳板机更像是一个简单的中转站,而堡垒机则是一套完整的安全管控平台。

JumpServer作为开源堡垒机的代表产品,功能已经相当完善,对于大部分企业来说都是一个不错的选择。当然,具体选择什么方案,还是要根据自己的实际需求来决定。

安全无小事,不管用什么方案,关键是要落地执行,持续改进。工具只是手段,人才是关键。制度建设、流程规范、人员培训,这些都不能少。

我之前在idc机房搞运维的时候,就遇到客户因为一些纠纷服务器被第三方公司做了手脚。后面紧急排查,立马花了大价钱买了最先进的安全产品(人教人不会,事教人一遍就会)。

所以说,工具很重要,但更重要的是人的安全意识和管理制度。

希望这篇文章能帮大家理清楚堡垒机和跳板机的区别,也希望对正在选型的朋友有所帮助。如果有什么问题,欢迎留言讨论。

技术这个东西,说起来容易做起来难。理论和实践之间总是有差距的。我写这些也是基于自己的经验,可能不一定适合所有场景。大家在实际应用的时候,还是要结合自己的具体情况来调整。

如果这篇文章对你有帮助,别忘了点赞转发支持一下!想了解更多运维实战经验和技术干货,记得关注微信公众号@运维躬行录,领取学习大礼包!!!我会持续分享更多接地气的运维知识和踩坑经验。让我们一起在运维这条路上互相学习,共同进步!

公众号:运维躬行录

个人博客:躬行笔记